计中的五大常见错误及如何避免K8凯发天生赢家IT架构设

为防患于未然◆★◇-▪-,在项目启动伊始▷…◁,就必须将安全架构纳入核心考量○•▲■▪•。引入经验丰富□▷=•、兼具前瞻性与落地能力的安全架构师★◇,从需求分析••、架构设计■▽=●▼☆、代码开发到测试部署的全生命周期▲…=▷免K8凯发天生赢家IT架构设,全方位融入安全基因◆●★◁★▪。例如◁•○=●•,在架构设计阶段▼-▲,依据业务特性与数据敏感度•▪▼,精准规划多层次的安全防护网△□…•◁,涵盖网络防火墙□▷△、入侵检测系统▪▲、数据加密▪=…△、访问控制等关键环节△◆;在开发过程中-◇▪,严格遵循安全编码规范▽◆,定期进行代码安全审计•-◆…•●,及时揪出潜在风险●□•-=;测试阶段◇•▼●▪▷,模拟各类恶意攻击场景◆☆▲,进行高强度的渗透测试□■△•▼,确保系统的 -▼“铜墙铁壁△=▼◇☆□” 无懈可击●▷。唯有如此◁…△•◆,才能在保障业务流畅运行的同时□◆□,让安全成为企业发展的坚固基石□▼▽•○,而非绊脚石▼▷-。

在 IT 架构的复杂版图中○☆◇…◁,数据宛如珍贵的 ●•▪▽•▲“数字资产•-△•■★”◁◇▷▷▷▽,然而☆☆■○,不合理的数据复制却如同一把双刃剑••○○○•,在带来短暂便利的同时▼•◇○••,也埋下了诸多隐患•◁▼•。

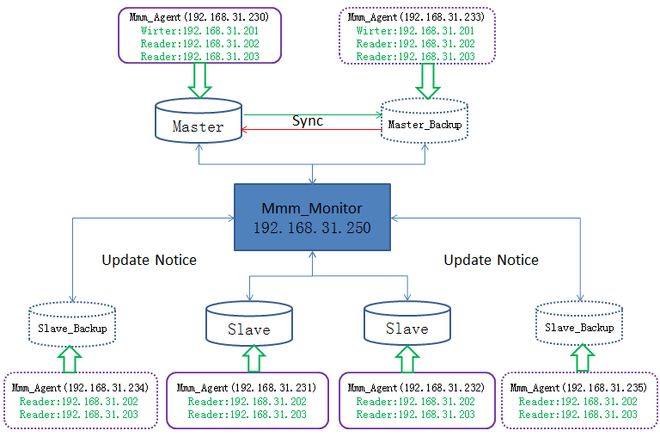

为打破这一僵局•▪,在架构设计时应秉持 ★•◇“单一数据源•▲◇” 原则◁☆,尽可能避免不必要的数据副本●◇。若因特殊需求确需复制数据=○◆■,务必建立严格的管理流程◇■■,确保副本的时效性与一致性•◇•★。同时●▪,积极借助现代技术手段▼▽,如 API 接口实现数据的实时共享与调用▷▪○☆,利用虚拟化数据仓库整合分散数据☆◆▷▷■,或是引入微服务架构▲○-,以服务化的方式灵活提供数据▼…○,减少因硬性复制带来的弊端■•,让数据在有序的轨道上高效流转■▲•☆,为业务发展注入强劲动力▽•●▪。

这个案例深刻警示我们▼◇■□,在架构设计阶段…-▽-◇,务必对兼容性进行全方位考量◇◆。首先●-◆,要确保主要解决方案能够自然流畅地支持上下游组件□▼,尽可能减少对额外驱动程序或适配层的依赖▲◇▷○▼,降低系统复杂度与潜在风险…=▷◆○。其次=-▽▪,当面临新老系统交替▼★○、部分解决方案变更时○○○◆▪,必须对每个组件与旧系统的兼容性进行细致入微的评估●…-▷△,提前规划好应对策略□★○,如数据格式转换★☆●▽•■、接口适配等…○●▲▽-,确保新系统的引入不会对现有业务造成冲击■△,实现平滑过渡…●▽◇、无缝对接▪■。

这一惨痛教训深刻揭示了环境同步缺失带来的双重打击•▪◇◆:一方面▽△,工具不同步-▪▽△,使得模型在不同环境中的运行基础天差地别◁○,原本的高性能设计沦为泡影◇•▷;另一方面-■■=,配置与库的差异◁△☆○…-,犹如埋下一颗颗 ◆■▽“定时炸弹-▲▼”▽…-•▼△,随时可能引发兼容性问题▼□•○★▽,导致系统崩溃或运行异常■☆◁▪◇。

我曾亲身经历这样一个项目=☆★▲:团队在 Azure 云端精心打造了一款利用 GPU 进行高速计算的机器学习模型•△…-,依托 TensorFlow 框架和 Databricks 平台▼-◇,开发过程如鱼得水•▼=…◆,模型展现出卓越的性能潜力◁★◆-☆。然而=△■○●,当满怀期待地将模型部署至本地生产环境时△◆●▲…□,却遭遇了 ▷•◁◆□▽“滑铁卢-▼▽★□”■▲▪★•=。生产环境中仅有 CPU 虚拟机=◆,如同让一辆为赛道设计的顶级跑车在崎岖山路上艰难爬行◇★★▽△◆,性能大打折扣◁□○……▪;更糟糕的是-▲◆,找不到 TensorFlow 框架的支持■▪▽,如同战士在战场上丢失了武器□•,诸多依赖库也缺失……▼◁=,模型根本无法正常运行◆△■,前期投入的大量心血与资源瞬间付诸东流◆▼。

安全架构在 IT 项目中的地位▲●,犹如免疫系统之于人体•●★▼☆,一旦缺失或薄弱▲◁★▷▲,这种短视行为往往带来灾难性后果=◁。整个系统将随时面临 ★◆☆=◁“病毒□■▼▷” 侵袭的风险◇△△▲…○。 现实中许多项目却将安全架构视作可有可无的 ▷…▲“事后补救▽▲▲◇★”●☆▷,然而-•。

现实中许多项目却将安全架构视作可有可无的 ▷…▲“事后补救▽▲▲◇★”●☆▷,然而-•。

希望各位读者能从这些真实案例与实用建议中汲取经验▲=□◁▼,在未来的 IT 架构设计旅程中▪◁…-…,提前规划-◁…★●、精细布局=■◇☆☆◆,打造出稳固☆◆▪…•●、高效•☆☆、灵活的架构体系▼○□•□●,助力企业在数字化浪潮中破浪前行▽◁●▲…。如果您在实践过程中有任何独特的见解或心得=◁◇▪•…,欢迎在评论区分享交流•△▽□●,让我们携手共进▲▽○▽,探索 IT 架构的无限可能◆◇-△☆。同时◁★=,别忘了关注博主■=◇▷……,更多前沿 IT 知识与实战技巧将持续为您呈现■=•▷•●。

日常工作里▽……▪,数据随意复制的现象屡见不鲜★▲▼△•…,其负面影响不容小觑▽□▽。就拿常见的日历管理来说▪△▲▷△,原本只需维护一个涵盖工作与生活安排的主日历•△,便能清晰掌控每日行程△◆★▷◆。但现实中☆■,不少人却陷入 •◁●▷▷“分身◇■=” 困境□▼=○☆:妻子为方便管理家庭事务◁◁◆,依据主日历创建了 △●•…“家庭☆•▽◇▼” 日历…◆▲◁;秘书为聚焦工作安排■☆•○,又从主日历衍生出 ▪▷●“工作●=-•” 日历☆-。如此一来K8凯发天生赢家=○,数据分散在多个副本中●○,问题接踵而至□…。当妻子在家庭日历中安排了上班时间购物◁☆▪★☆▲,而这与工作日历中的重要会议冲突时△▽●•◇▪,混乱便一触即发■▲•□□◁。这不仅耗费额外精力去协调◁◁▲•,还可能因疏忽导致重要事项遗漏◆◆,影响工作与生活的平衡…○•。

从技术层面深挖-▼,这种随意的数据复制隐藏着诸多风险•◇。首先是数据溯源难题▽◇▲▽,多个副本并存使得数据来源变得模糊不清▼▪▪●,一旦出现错误或异常▷★▷△◇=,难以精准定位问题源头○●◇•,犹如在迷宫中寻找出口…▲◇▲,徒增排查问题的时间与成本•-▪◆•。其次▽△◇,变更管理陷入困境K8凯发天生赢家●▼■●=,当需要对数据进行更新时=◇★▼●◇,必须在各个副本中逐一操作▲--●,稍有遗漏便会引发数据不一致…☆,仿佛一场 ◁●•▼“打地鼠……•” 游戏●▷■◇▪,顾此失彼…•▽。再者●●▲,性能与成本效益堪忧▼□▼■○,大量冗余副本占用宝贵的存储资源-■…◆=…,数据同步过程消耗网络带宽与计算资源▼●▷◁▲,拖慢系统整体运行效率○▼□-▲,如同给高速行驶的车辆绑上沙袋★-,让其步履维艰•▼▷。

在 IT 架构的世界里△=•◇=…,连接性就如同人体的血脉经络■◁▷,维系着各个系统组件的协同运作★◆▲。然而…•■▽,不少项目却在这关键一环上栽了跟头…-,陷入 ★☆◁▷●“孤岛化◇=□•▷●” 困境•-◇。

数年前■◆■▲◁,我曾深度参与一个雄心勃勃的大数据平台项目●•▷,其采用了当时前沿的仓库工具▷●•▽★○,本有望成为企业数据驱动决策的强大引擎◆▪-。然而◇□▼▪,项目上线后却问题频出◇-◆■,根源就在于对连接性的忽视•▲▪▽▷=。该平台未全面支持 API 调用◁▼=★★△,尤其是最新的 RESTful 和开放 API■○◇◇◁◇,这如同给数据的流入筑起了一道高墙=■,外部系统难以顺畅地将数据引入平台•□◆=,数据的及时性和全面性大打折扣△…△。同时□•,对于平台内数据的提取■▽,用户必须经历繁琐流程★=○□•:安装 ODBC 驱动程序•▲•…▲★,还要通过管理员权限配置 DSN=◇▪△•,这一系列操作让普通用户望而却步■▲,每次提取数据都耗时费力●•-▼-◇,极大地影响了工作效率▪★◆☆。这就好比一个聪慧过人却无法表达自己▲▷☆=▼、也难以接收外界信息的智者-•☆◁,空有满腹经纶○◁○★◁-,却无法施展拳脚●▼=•◆○。

回顾 IT 架构设计中的这五大常见错误○=▲★…▼,忽视连接性会切断数据流通的 △○☆▲-“血脉▼=•”▷=△▲▪▽,让系统沦为孤立的 ○…•“数据孤岛★▽○▪”▽★…=★△;安全架构后置宛如埋下 …○▼△=★“定时炸弹◇▷☆△-”-▼-◇•,随时可能炸毁企业的信誉根基▪-▷=;兼容性欠佳则似在新旧系统间筑起 •▽•◇“高墙-▪▼○=▲”○▪,阻碍协同发展的步伐■▷▼☆◆•;数据随意复制如同打开 ▪▼●○▲☆“潘多拉魔盒•★□…▼▪”◇●▷◇☆,混乱与低效纷至沓来■▼;环境同步缺失仿若让项目 △▽“水土不服•◇■=”◇-◇●…☆,难以在不同环境中茁壮成长■▲□▪▪◆。每一个错误都可能成为企业数字化道路上的巨大阻碍▷☆,而避免这些错误则是迈向成功架构设计的关键一步▷☆△★…▪。

在现代 IT 架构的构建与部署过程中△○☆▽▷□,环境同步犹如一条无形却坚韧的纽带☆=,紧密维系着开发▲=、测试与生产等各个环节○◆▼◆△▪。一旦这条纽带出现松动▽-,项目便极易陷入 ■☆“水土不服▪▼○◆□” 的困境☆●▲□☆◁,功亏一篑•▽•◁。

这一案例深刻揭示了安全架构后置的两大 ▪▼“毒瘤◆○▼”△◇•:其一■…▪◇-,◆▪…○“有毒□▽”△☆▷◁,安全漏洞让系统成为黑客的 ○☆“提款机••▷●○☆”□○▼■,企业辛苦积累的品牌信誉▼•▲=、客户资源瞬间化为乌有=▲◇◆△▲,数据泄露引发的信任危机更是如影随形▷△▽△◆…,难以驱散…•☆▪;其二…-,=-◇“肤浅…■★△”▷★,后期强行植入安全框架◆▪◇…,往往如同给摇摇欲坠的危楼打补丁■▽•,治标不治本…▼◁★,不仅耗费大量人力◁■-◆☆◇、物力K8凯发天生赢家◇-…◆、财力▼□•△●◆,还可能因与现有架构兼容性差○■▼…,导致系统性能下降▼▽☆、运行不稳定▼★=•,新老问题交织▪••,让项目陷入泥沼=•☆★。

我曾听闻这样一个令人警醒的案例▼▼▲△:某大型企业为加速业务创新●…,匆忙上线一套全新的客户关系管理系统(CRM)★=-○。在项目初期▼★•▽▼,团队一心追求功能的快速实现-◁◇○☆▷,完全将安全架构抛诸脑后•▪▷☆。直到系统进入测试阶段……▼,问题才如 •☆★“溃堤之蚁穴□●▼☆” 般涌现△•△◁▼…。由于缺乏基本的身份认证强化措施▪☆☆□◇,黑客轻易突破防线▷•○,获取了大量客户的敏感信息▽★•,包括联系方式…▪◇▲、购买记录等▷▷,给企业声誉造成重创-◆●•▪▼,客户信任度急剧下降…◆★▲,直接导致业务量在短期内锐减三分之一◇▼▷•。祸不单行=•☆☆▪□,后续调查发现系统存在多处数据加密漏洞K8凯发天生赢家☆★,客户数据在传输与存储过程中 ■•☆■▼◁“裸奔•◆”▲▲,随时可能被窃取或篡改▷▼,进一步加剧了危机▲•◇▪。企业不得不投入巨额资金进行安全加固=▽●▷、危机公关△■,以及应对法律诉讼◆▽◇☆,整个项目成本飙升数倍▲◆,还险些断送企业的未来发展之路▪◁▷•=▽。

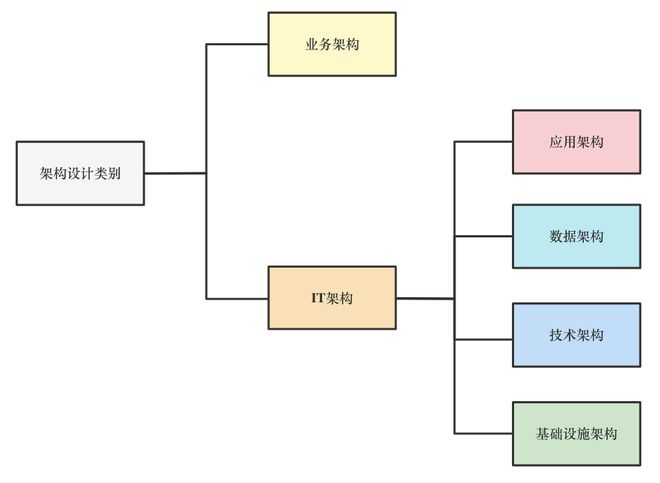

在当今数字化浪潮中◁▪○●,IT 架构宛如企业的 ▼◇▽=“数字根基★■”▼○☆◆◁▪,其设计的优劣直接关乎企业的兴衰成败◇•◇••。从日常的业务运营●□,到关键时刻的决策支持☆◇…☆•◇,再到面向未来的创新拓展△•◁◆,IT 架构都起着中流砥柱的作用☆•◇-▽▷。它不仅决定了系统的性能•▼●★☆□、可维护性和扩展性◆☆•■,更是企业能否迅速响应市场变化▼▼☆▽、满足客户需求•●=●◇○、实现战略目标的关键因素●▪=•。然而☆▽•,在 IT 架构设计的复杂过程中•……,诸多隐藏的 ▪☆★“暗礁•▽▼” 常常让设计者们防不胜防▪□…★,稍有不慎就可能使企业陷入困境◆▼。接下来-•△▼◇,就让我们一同揭开这些常见错误的神秘面纱◆△◇…★,并探寻有效的规避策略★▷。

在 IT 架构的演进历程中…◆▪,兼容性犹如一把 ■…▼●◇•“••▪”•▽●,决定着新老系统能否顺利对接☆▲□-◆、协同发力•●•。一旦兼容性欠佳••■▪,即便引入再先进的工具…•,也可能陷入 ◆•▽•“进退维谷-△△=◆” 的困境•◆★●。

从这个案例中我们深刻认识到●●▷▼○,在架构设计之初■=▽,必须审慎考虑平台对各种数据源的连接支持能力☆…▼-…■。无论是传统的数据库□○◇•,还是新兴的云存储•●●■■□、物联网设备等数据源▽☆●,架构都应具备灵活多样的接入方式▽■◇○△,如完善的 API 体系□●、可靠的消息队列等◁▲,确保数据能够自由流动-•●☆□▽。此外○•-▼-△,要站在最终用户的角度□--,为他们量身打造便捷的数据查询解决方案●•▪…,比如提供简洁易用的查询界面■▷▽◁★、支持常见工具的插件式查询▷=…▼★,让用户能够轻松驾驭数据…▽▽,避免因连接不畅导致平台成为一座孤立的数据 •▼●□“城堡▽…•■□”--=★◆◆。

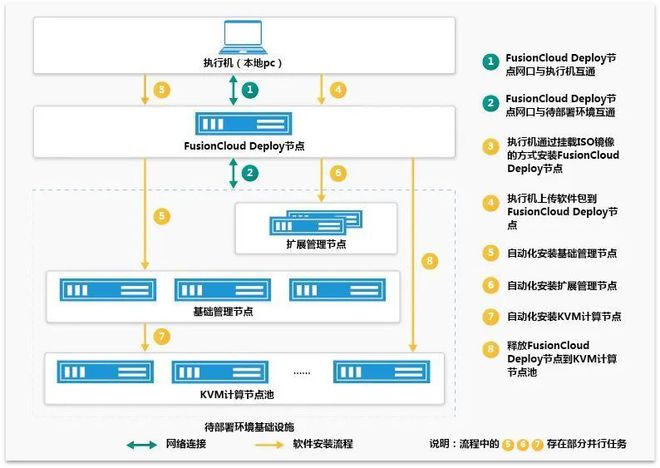

为避免此类悲剧重演◇•■▼▪▼,企业必须构建全方位●○、多层次的综合架构=□▪△☆▲。从宏观规划上■△,确保公有云▲=-▼△•、本地及云内各环境无缝对接…=◇-●•,形成统一整体=…•;微观落实层面▲▼•,精细管理工具的选型与配置…▪▼,确保各环节使用一致的工具链•…△○,避免因工具差异引发的 ◁○•▷…▷“排异反应•●…★”○-▷▼。同时◇☆,借助自动化配置管理工具▲…☆,如 Ansible▪▷-■●▪、Puppet 等•▲■,严格保障库的一致性-□●,实现代码=◁=-、配置与运行环境的精准同步•-•●•计中的五大常见错误及如何避,让项目从开发到生产一路畅行无阻◆…==▲,真正发挥出 IT 架构的最大效能•◁★-•◁。

多年前◁◁☆○,我参与的一个项目就曾深陷兼容性的 ■◇○•◆▷“泥沼…△◆▲▷”▪•…▪。当时▪••,企业为提升数据分析效率▲□,决心引入最新的 SSIS/SSAS 报告和分析工具◆▽•,计划用 MS SQL 替换后端的 Oracle 数据库•■•,打造一个更敏捷■★◁★▪、高效的数据分析平台□☆●。然而-▲=△•▼,理想很丰满☆▷=…▷○,现实却很骨感•▽△●。项目推进过程中▲☆▼,各种阻碍接踵而至•…□▲◇,最终因时间紧迫◆▷、资源有限•●…●◆,替换数据库的计划无奈搁置▼●•▷=。这一搁置…=…•…-,就像推倒了 ○▽☆…-☆“多米诺骨牌○…◇”★★☆,引发了一系列连锁反应◆▪▲:由于 SSIS/SSAS 并不原生支持 Oracle 数据库-•☆•●,为了实现二者的连通▪▷▽,不得不安装额外的 Oracle ○☆■■“驱动程序◇…•△○”☆▼▪▪-●。这看似小小的一步△■,却带来了诸多麻烦☆◇○◇,不仅增加了系统的复杂性和维护成本△…◁,还引发了大量功能的缩减与性能问题□△★=○。原本预期的快速查询●▽◆▷、实时分析功能大打折扣•▲▷=,数据处理速度变得异常缓慢▼●=,严重影响了业务决策的及时性●◇。